常规测试

站点首页

企业官网,没啥可打的。Ping域名得到ip,扫描端口只开了80和443。那就打子域名吧。

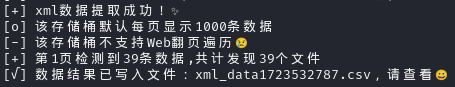

存储桶目录遍历

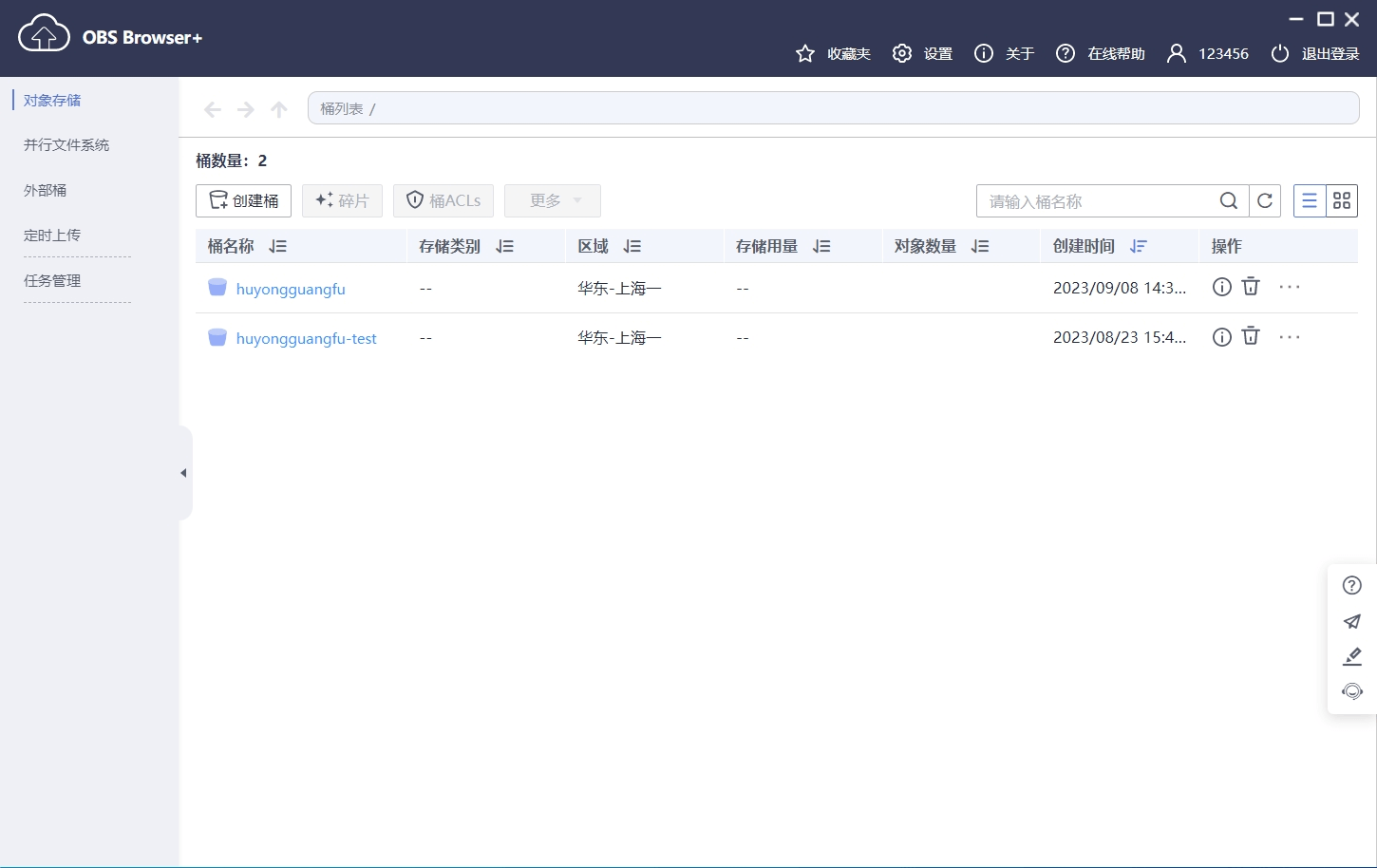

通过信息收集,找到了两个存储桶,都可以目录遍历,其中crms泄露了39份文件,huyonguangfu泄露了44万份。

存储桶文件上传

通过尝试名为crms的存储桶可以上传文件。

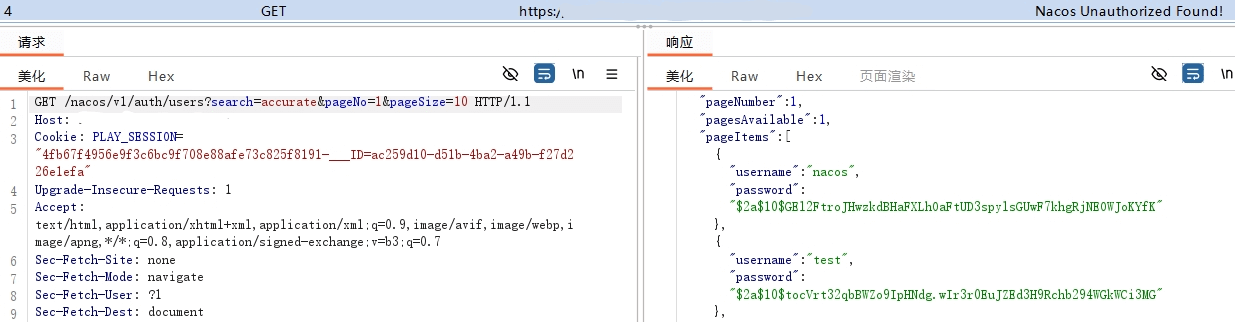

Nacos弱口令

在无意之间遇到3个站,首页是这样。

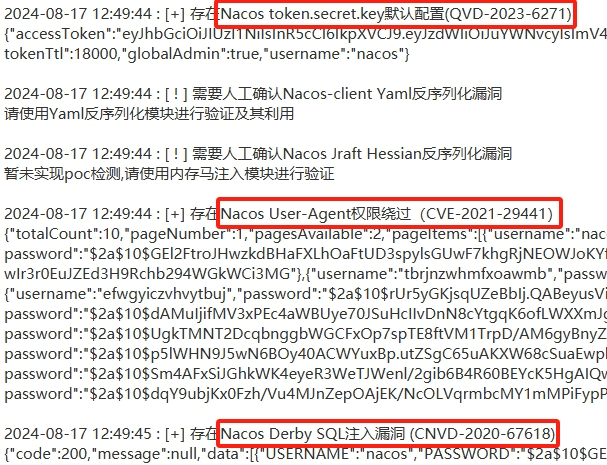

原本想试着放bp里爆破账号密码的,出于习惯顺手查看一下插件有没有出货啥的。这一看果然还真爆装备了。

看到nacos的密码就知道是默认的,直接反手登录到nacos

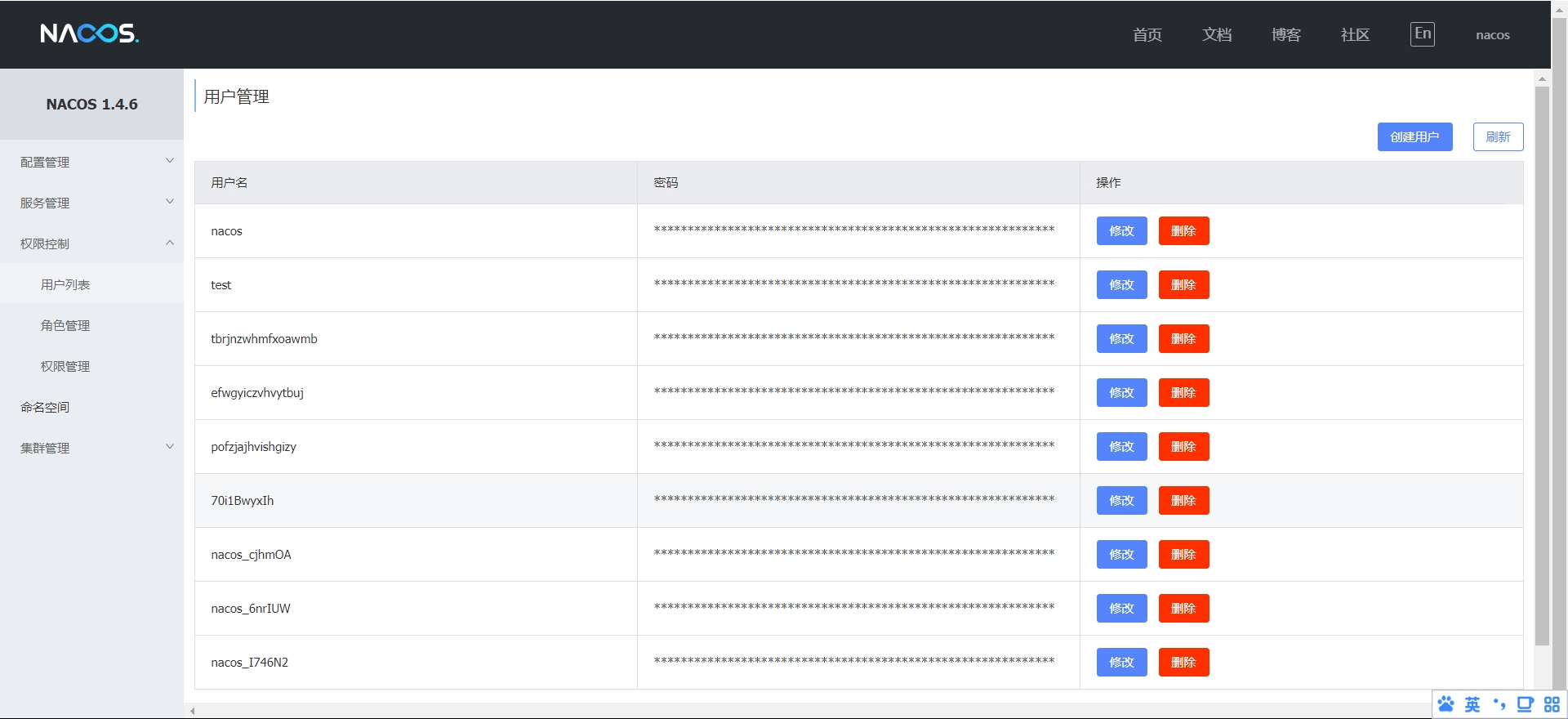

翻了一下还存在其他账户,不过已经有一个账户了其他的都无所谓了。

多个漏洞

通过检测还存在其他类型漏洞

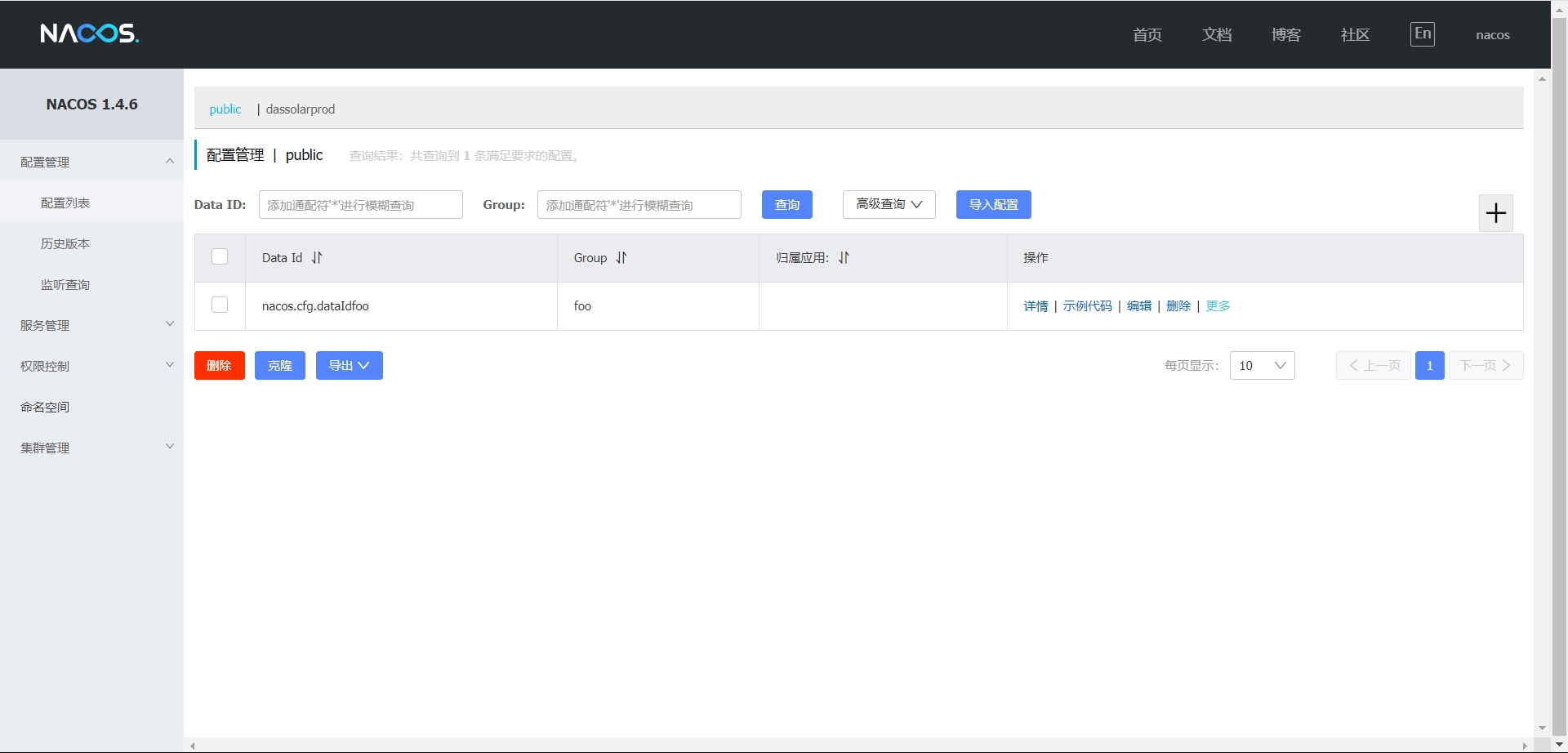

存储桶接管

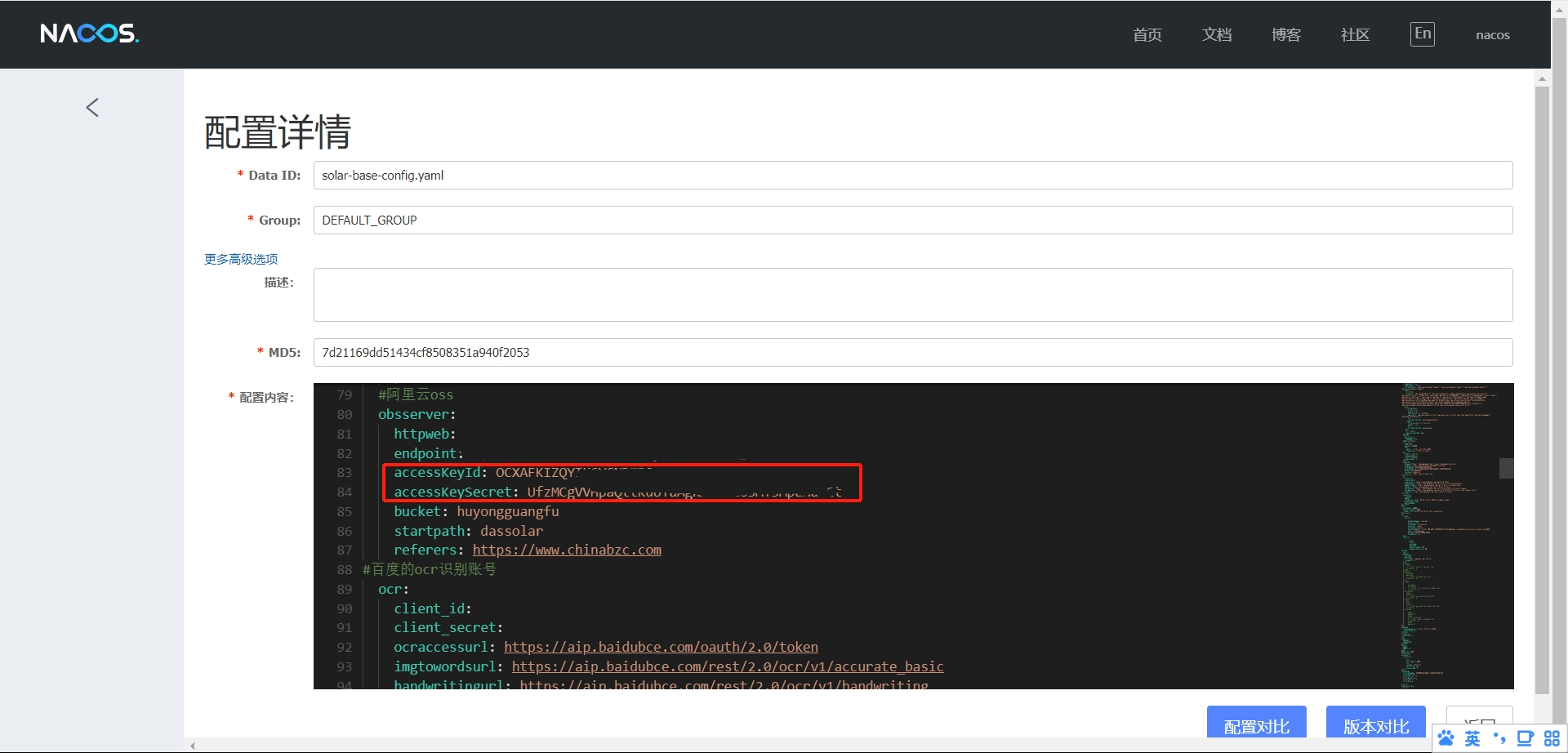

查看了一下dassolarprod继续爆装备,配置中写了华为的ak、sk。

我直接接管好吧。查看了一下内容,接管到就是文章一开始提到的存储桶。

jboss多个漏洞

这个站,存在jboss的反序列化、代码执行、未授权访问漏洞

最后一个弱口令

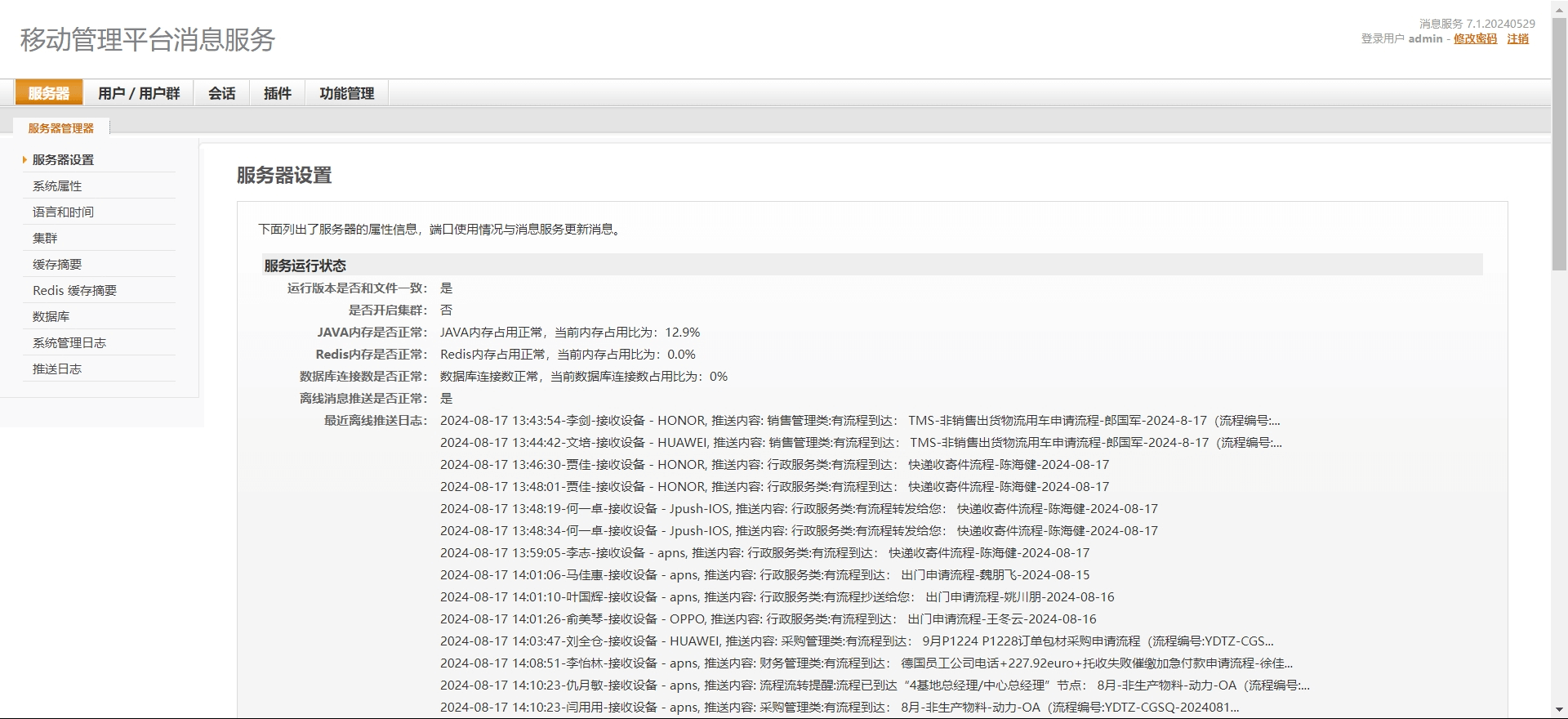

最后还有一个弱口令